Щоб забезпечити високий рівень безпеки при віддаленій роботі з корпоративними ресурсами та знизити ризик витоку корпоративних даних, на сьогодні все більше компаній від SMB до корпоративного рівня впроваджують та використовують багатофакторну автентифікацію.

Для безпечного віддаленого підключення до корпоративних сервісів, робочих станцій/серверів (з особистого або корпоративного пристрою) у більшості компаній користувачі використовують VPN-клієнт або TSG шлюз.

Як правило, для аутентифікації в корпоративній мережі ми використовуємо логін та пароль. Однак сьогодні цей класичний метод аутентифікації не є достатнім для забезпечення безпеки. В якості додаткового фактора аутентифікації можна використовувати одноразовий пароль.

Наприклад, як сервіс для отримання одноразового пароля при підключенні через OpenVPN, можна використовувати Google Authenticator на своєму мобільному телефоні (при підключенні до TSG за допомогою багатофакторної автентифікації Azure AD MFA потрібно використовувати Microsoft Authenticator).

Як це працює?

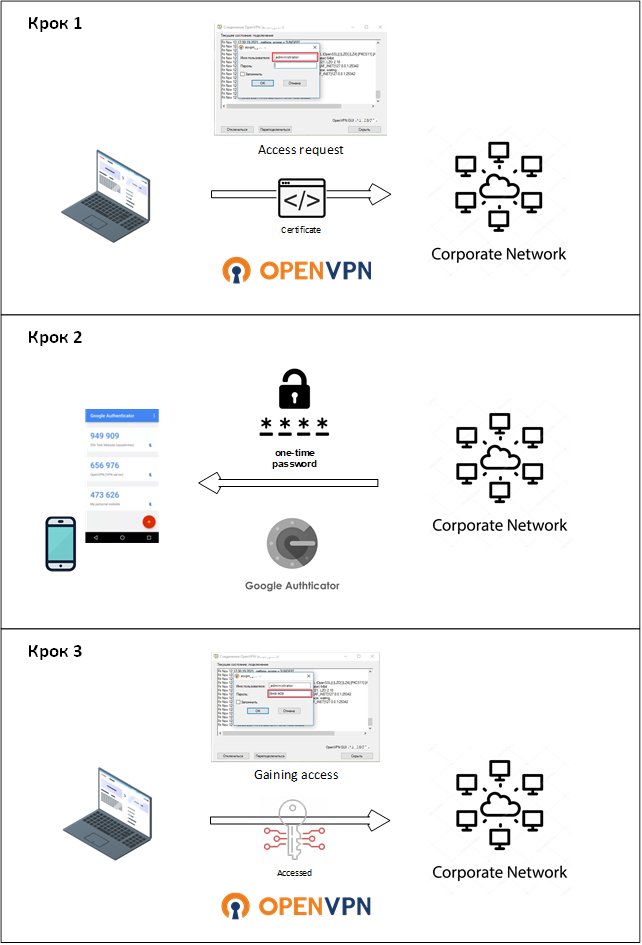

Крок 1

Створюємо перший фактор автентифікації

Для кожного користувача, якому потрібний доступ до корпоративної мережі, на сервері генерується свій персональний файл конфігурації.

Створення персонального файлу конфігурації пов’язане з тим, що в даній схемі перший фактор автентифікації – це сертифікат, який генерується для кожного користувача. У той час як альтернативним першим фактором автентифікації у більшості компаній можуть бути «ім’я користувача» та «пароль», що є менш надійним, оскільки їх легше скомпрометувати.

Крок 2

Використовуємо другий фактор автентифікації

В якості другого фактора аутентифікації буде тимчасовий код доступу, який генерується під конкретного користувача. Використовуючи Google Authenticator, можна побачити пароль і ввести його у відповідному вікні при підключенні.

Крок 3

Отримуємо доступ до ресурсу

Після успішної аутентифікації по сертифікату (першому фактору) та тимчасовому коду (другому фактору), користувач отримує доступ на запитуваний ресурс у корпоративній мережі.

СХЕМА ПРОЦЕСУ ПІДКЛЮЧЕННЯ ДО РЕСУРСУ

Причини, чому такий метод автентифікації при віддаленому підключенні до ресурсів OpenVPN, матиме перевагу:

- Зловмисникам буде складніше перехопити тимчасовий код доступу, який ви зможете побачити на своєму мобільному пристрої;

- Тимчасовий код доступу важко підробити;

- Використання тимчасового коду доступу як другого фактора автентифікації — ефективніший підхід для забезпечення безпеки віддаленої роботи, ніж застосування тільки логіну та паролю при підключенні через OpenVPN.