Раз за разом хакеры доказывают компаниям, что идеальной киберзащиты не существует. Вы можете потратить огромные бюджеты на развитие безопасной корпоративной ИТ-инфраструктуры, но в результате опасность появится в незначительном месте, которое все проигнорировали. Число подобных случаев увеличивается с каждым днем.

Во избежание подобных сценариев, в нашей статье мы поговорим о скандальном взломе и решениях, как ваша компания может избежать подобных проколов.

Что произошло в Solarwinds?

Атака была выявлена уже тогда, когда компания FireEye опубликовала отчёт о кибератаке на их сеть в начале декабря 2020 года. Компания была одним из клиентов SolarWinds, которая занимается разработкой ПО для управления корпоративными ИТ-инфраструктурами и системами в сфере ИТ-безопасности. После изучения ситуации специалисты выявили, что источником кибератаки стало ПО Orion. Хакеры проникли в сеть и внедрили в программное обеспечение вирусное обновление, которое позже успели установить почти 18 000 клиентов компании SolarWinds.

Кроме как FireEye, среди пострадавших были государственные учреждения США, Cisco, Microsoft, некоторые штаты США и другие крупные компании.

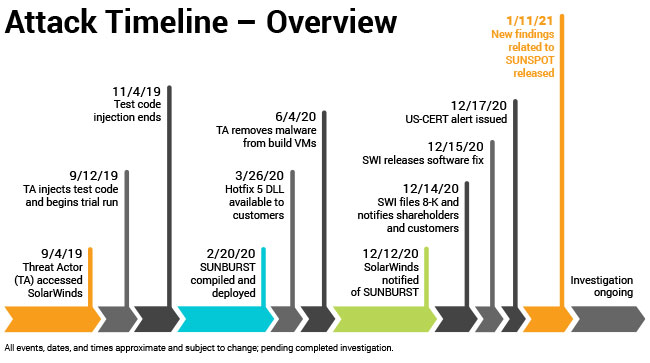

По отчетам Solarwinds видно, что подготовка почвы для успешной кибератаки началась ещё в конце 2019 года. Где-то в сентябре 2019 года, злоумышленники внедрили в программу Orion вирусный код и стали выжидать. В феврале собрали рабочую версию Sunburst и в тот же период внедрили его в ПО. А уже в июне вредоносное ПО удаляется из системы SolarWinds, чтобы его не могли выявить специалисты. И только в декабре 2020 года мир узнает о скандальной атаке.

Официальная причина уязвимости

Как бы продвинуто компания SolarWinds не была защищена, дыра в безопасности выявилась там, где мало кто ожидал. Бывший глава SolarWinds Кевин Томпсон заявил, что злоумышленники пробрались в систему через учетную запись стажера. Он использовал пароль solarwinds123, который также опубликовал в своем приватном профиле в GitHub. Мистер Томпсон сообщил, что как только это выявили, пароль стажера был полностью заблокирован.

Но если верить словам Винотха Кумара, исследователя безопасности, то он проинформировал компанию о проблемном пароле ещё в начале 2019 года. Мистер Кумар сообщает, что пароль был доступен с июня 2018 года. Он также в тестовом режиме успешно использовал пароль, чтобы открыть доступ к серверу компании и загрузить туда файлы. Исследователь предупреждал компанию о подобном сценарии с негативным исходом.

Тем не менее, другие компании не сильно верят тому, что хакеры использовали именно эту лазейку в систему. На сегодняшний день специалисты всё ещё подробно изучают детали взлома, пострадавших и какие данные могли быть украдены.

Какие меры безопасности стоит внедрить вашей компании уже сегодня?

Правдиво ли объяснение с проблемным паролем или нет, мы не будем судить. Ведь это вполне возможный сценарий кибератаки для всех компаний. Но вы можете предупредить появление лазеек для атаки корпоративных данных. Среди возможных мер безопасности:

- Обучение сотрудников информационной безопасности

Ситуация выше – это яркий пример того, что стажер не знал или проигнорировал элементарные правила ИТ-безопасности, которые могут и должны соблюдать все сотрудники. И тут не имеет значения ИТ-специалист это или офис-менеджер. Осведомлен и обучен правилам должен быть весь персонал. Ведь чаще всего хакерам удается проникать в корпоративную сеть, запускать вирус или же воровать данные именно с помощью незнающих сотрудников. Существует два варианта решения ситуации: вы проводите внутренние обучение или доверяете эту задачу учебному центру, который проводит курсы по информационной безопасности.

- Контроль прав доступа

Представим ситуацию. У обычного сотрудника есть доступ почти ко всем данным компании, хакер взламывает его учетную запись и в результате вся важная информация попадает в руки злоумышленника. Чтобы подобного не произошло, необходимо выделять сотрудникам ровно столько прав, сколько им необходимо для должности. Ведь вряд ли младшему разработчику понадобятся файлы бухгалтерии. Также стоит помнить, что время от времени вам необходимо будет проводить мониторинг прав доступа. Так вы будете эффективнее отслеживать сотрудников с избытком и недостачей определенных прав доступа.

- Шифрование

Но и ограничений в правах доступа может быть недостаточно. Важно также обеспечить защиту персональных данных с помощью криптографии. Это распространенный и весьма доступный вариант защиты чувствительных данных. С помощью шифрования защищаются данные от физических угроз и различных киберугроз, даже когда данные передаются через Интернет. Если же всё-таки хакеры получат доступ к критически важным данным, им придется потратить время, чтобы полностью их расшифровать.

Киберзащита – это не одноразовое вложение в суперкрутое ПО для защиты сети, это постоянный мониторинг и контроль всех участков сети, вне зависимости от их важности. Киберзащита – это также обученные сотрудники, которые разбираются в информационной безопасности и придерживаются её. Если вы готовы перестроить свои виденье кибербезопасности данных, свяжитесь с нами. Мы предложим именно те услуги по информационной безопасности, которые подойдут вашей компании.