Чтобы обеспечить высокий уровень безопасности при удаленной работе с корпоративными ресурсами и снизить риск утечки корпоративных данных, на сегодняшний день все больше компаний от SMB до корпоративного уровня внедряют и используют многофакторную аутентификацию.

Для безопасного удаленного подключения к корпоративным сервисам, рабочим станциям/серверам (с личного или корпоративного устройства) в большинстве компаний пользователи используют VPN-клиент или TSG шлюз.

Как правило, для аутентификации в корпоративной сети мы используем логин и пароль. Однако сегодня этот классический метод аутентификации не достаточен для обеспечения безопасности. В качестве дополнительного фактора аутентификации можно использовать одноразовый пароль.

Например, как сервис для получения одноразового пароля при подключении через OpenVPN, можно использовать Google Authenticator на своем мобильном телефоне (при подключении к TSG с помощью многофакторной аутентификации Azure AD MFA нужно использовать Microsoft Authenticator).

Как это работает?

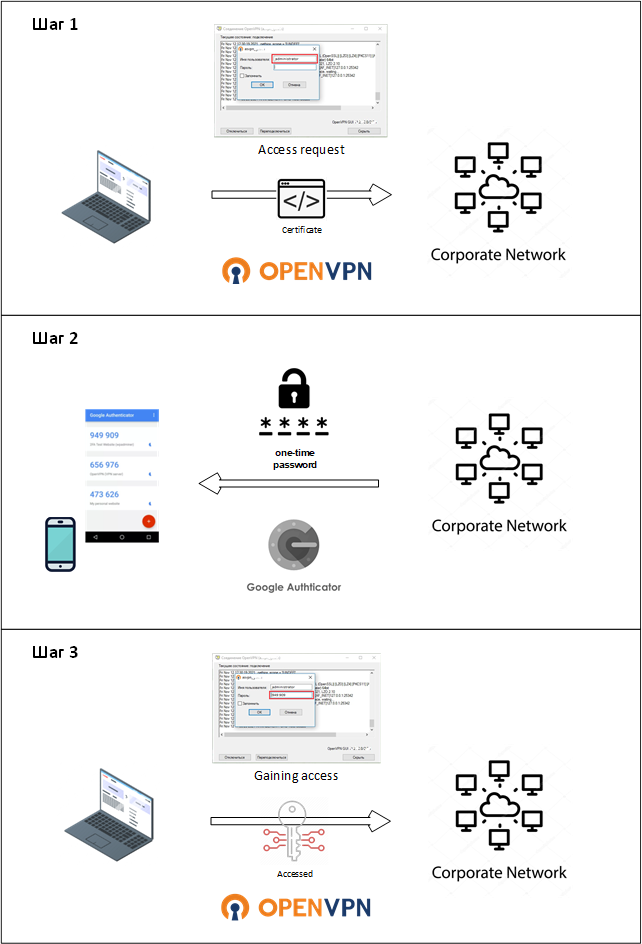

Шаг 1

Создаем первый фактор аутентификации

Для каждого пользователя, которому требуется доступ к корпоративной сети, на сервере генерируется свой персональный файл конфигурации.

Создание персонального файла конфигурации связано с тем, что в данной схеме первый фактор аутентификации – это сертификат, генерируемый для каждого пользователя. В то время как альтернативным первым фактором аутентификации у большинства компаний могут быть «им’я пользователя» и «пароль», что менее надежно, поскольку их легче скомпрометировать.

Шаг 2

Используем второй фактор аутентификации

В качестве второго фактора аутентификации будет временный код доступа, генерируемый под конкретного пользователя. Используя Google Authenticator, можно просмотреть пароль и ввести его в соответствующем окне при подключении.

Шаг 3

Получаем доступ к ресурсу

После успешной аутентификации по сертификату (первому фактору) и временному коду (второму фактору), пользователь получает доступ на запрашиваемый ресурс в корпоративной сети.

СХЕМА ПРОЦЕССА ПОДКЛЮЧЕНИЯ К РЕСУРСУ

Причины, по которым такой метод аутентификации при удаленном подключении к ресурсам OpenVPN, будет иметь преимущество:

- Злоумышленникам будет сложнее перехватить временный код доступа, который вы сможете увидеть на своем мобильном устройстве;

- Временный код доступа трудно подделать;

- Использование временного кода доступа как второго фактора проверки подлинности — более эффективный подход для обеспечения безопасности удаленной работы, чем применение только логина и пароля при подключении через OpenVPN.